2023情報I 2学期

第22回 授業の振り返りより

質問より

- Cookieってなんですか?

- 「Cookieを受け入れますか?」とWebサイトで表示されることが多くなりましたね。このとき、説明が書いてあるのに読んでいないということですね。ウェブサイトがユーザーのブラウザに情報を保存するファイルのことをCookieといいます。表示したページや検索キーワードを記録しています。そのデータを元に広告の内容が変わったりします。

- ハッシュ値を求める時間は、文字数によって決まっていますか?

- 授業で見せたクラスが多いと思いますが、長い文字列の方が計算するためのアルゴリズムの実行回数が増えるので、時間がかかります。

- surfaceを逆にずっとシャットダウンしなかったらどうなりますか?

- 2年や3年になって使う機会が減っても、週に1回は電源を入れてアップデートなどの対応が必要だという話ですね。ずっとシャットダウンしなくても大丈夫かもしれませんし、耐久性に問題がでるかもしれません。やってみないとわからないので、試してみてください。在学中の故障は保証対応されます。

- 授業中にhttpsのサイトは暗号化されていて安全だと言っていたが、サイトのURLがhttpだった場合はそのサイトは危険な可能性もあるのでしょうか。

- httpsは経路で通信を傍受できないということで、接続先が安全かどうかはわかりません。httpは経路で通信を傍受できる可能性があるということで、接続先が危険だとは限りません。

- どのようなパスワードが他人にばれやすいですか?

- あなたの使っているようなパスワードです(笑)。大文字・小文字・数字・記号がランダムに混じった長いパスワードは安全性が高いとされています。意味のある単語や連続した文字、文字種が少ない等のパスワードはやめた方が良さそうです。

- ファイアウォールで安全なアクセスをはじいてしまうことはありますか?

- 可能性としてはあります。

- ノートンなどのセキュリティソフトはどのように通信に関与し、危険なサイトなどの勧告をしているのですか

- 基本的にはURLによるフィルタリングの仕組みだと思います。また、攻撃のパターンと一致する動作がないか調べているみたいです。

- 暗号化をしても30年ほどで解析されて開けてしまうことを防ぐ方法はありますか

- 現在使われている暗号も、30年もしたら解析できるようになるという話ですね。解析される前にその時代に合った新しい暗号をかけ直せばいいのです。

- いつもパスワードを何にした忘れちゃうのでおんなじのを使いまわしているんですけど、いいパスワードの作り方もしくは安全にメモ(デジタルで)する方法ってありますか?

- この話、1学期にしたかと思います。こういう人とお友達になると危ないので皆さん気をつけてくださいね(笑)。パスワードの使い回しは危険なのですぐにやめましょう。いつものパスワードとサイトごとのキーワードや記号を組み合わせる方法はどうでしょうか。GoogleならGoitumonogleとか、マイルールを作っておけば簡単です。

- googleをミスタイプしてgoggle.comというサイトを開いたらPCが終わるというような動画を見たことがあるのですが、そのサイトを開いた時点で自分がその情報を欲しがっているとファイヤーウォールが勘違いしてはじいてくれないから勝手にポップアップを開いたり、ファイルをダウンロードし始めてしまうのでしょうか。

- 自分で開いたページですから、ファイアウォールがはじくようなことはありません。勘違いではありませんよね。ミスタイプでもクライアントの請求に従います。ただ、問題があるとよく知られているサイトの場合、ウイルス対策ソフトなどでブロックすることになります。

- 冗長化というのがあまりよくわからなかったので教えていただきたいです。

- 写真、バックアップ取りません?それが冗長化です。本体にあれば足りるのに、クラウドにも保存しておきますよね。無駄(=冗長)ですよね。

- ファイアウォールは、不正アクセスと通常のアクセスをどのように見分けているのですか?また、完全に不正アクセスを防ぐことは不可能ではないのですか?

- 授業で説明したクラスも多いので、授業中に質問が出なかったクラスなんでしょうね。割と単純な方法で、要求したリクエストに対する返答のパケットは通しますが、勝手に送りつけられるパケットは通さないようにするのが基本的な動作です。

- 共通かぎ暗号と公開鍵暗号の違いが分からなかったです。もう少し詳しく教えてほしいです

- 授業では大分時間をかけて説明しています。よくわからないのであれば、その場で質問するようにしてください。共通鍵は「パスワードの共有」のようなしくみで、送受信双方で同じパスワードを使って暗号化する方法です。このパスワードをインターネット経由で共有すると、経路の人に読み取られる可能性があるため、直接手渡すなど、インターネット以外の共有方法が必要です。公開鍵暗号方式は「開いた南京錠を配る」ような方法です。開ける鍵は私しか持っていません。南京錠は皆さんに配ります。皆さんは私に鍵をかけて(暗号化して)データを送ることができます。

- ハッシュ関数は主にどのようなときに使われますか。

- 授業でも説明しましたが、送ったデータが改ざんされていないか確かめる場面で使われます。httpsの証明書などに使われています。

- 多要素認証は具体的に何が例としてありますか?

- 授業でも説明しましたが、カードと暗証番号やパスワードとSMS等がありますよね。

- コールドスタンバイやホットスタンバイは何を指し示す言葉なのですか?

- スタンバイって何のためにあるんでしょうね。待機しているんですよね。障害が起きたときのために待機しているんです。つまり可用性を高めるための冗長化の方法です。

- 生体認証でそれが生体なのかどうかはどうやって見分けているのですか。

- 生体の特徴を持っているかを調べています。指紋にしても顔にしても何らかの特徴点を割り出して記憶し、それと照合しているのだと思います。

- クラウドは情報の可用性を高める技術であっているのか。

- データをバックアップしているという意味で言うと、可用性を高めていると言えます。

- 公開鍵暗号方式を逆にして、秘密鍵でデータをロックして公開鍵でデータを解錠できればデジタル署名が可能ですか?

- デジタル署名などはプロトコルで決まっているので、違う使い方はできないことが多いと思います。デジタル署名でない場面で、秘密鍵で暗号化したデータを送る方法はあったと記憶しています。

- デジタル署名の本来のものを知っていいなければデータの改ざんには気づくことはできませんか?

- デジタル署名は送信者の求めたハッシュと受信者の求めたハッシュを照合することで成立しています。

- 暗号化、デジタル署名、ファイアウォールなどを破るハッカー?の技術ってどうなってるんですか。

- どうなっているんでしょうね。そういうの破らなくても侵入できるんだと思います。

- 電子署名について先生は一文字ととても長い文字列がまれに同じになってしまうこともあるとおっしゃっていたがそれが両者のデータの量が同じになることはないのか。また、ないのであればどのような仕組みでそうなっているのか知りたい。

- どんな長さのデータを与えても256ビットのハッシュ値を出力するのがSHA256という関数です。ハッシュ値はデータの量を表すものでなく、単に256ビットのハッシュ値がでるということです。

- 私はロボットではありませんも認証の一つですか?

- 認証には入りません。プログラムによる不正な認証をよけるだけのものです。

- ハッシュ関数を計算されてしまうことは全くないのですが?

- ハッシュ関数には逆関数が存在しません。また、短い文字列でも長い文字列でも256ビットになるということから、ハッシュ値から元の文字列の長さを知ることもできません。

- 授業内で多要素認証についての具体例としてクレジットカード決済を挙げられていて、クレジットカード決済にはクレジットカードという「モノ」と暗証番号という利用者の「記憶」という2つの別の要素が組み込まれているというのには頷くことができたのですが、仮にクレジットカード決済が「モノ」と「記憶」ではなく「モノ」と「モノ」(状況としてはクレジットカードのようなものが2枚ある?)によって決済の仕組みが成立しているのだとしたら「モノ」が2種類あるため多要素認証とするのか或いは要素としては1種類、「モノ」のみであるから多要素認証とは異なるのか、疑問に思いました。

- 要素が多いのですから、同様のモノが複数でも多要素というかもしれませんが、そもそもそのようなシステムに意味がるかどうか、考えてみましょう。ま、二人別々に持っているモノをあわせると..ってなんだか合体ロボ系でありそうですね。

- ファイアウォールは一重だけですか?

- ルータのファイアウォールの他に、Windowsパソコンには「パーソナルファイアウォール」という機能を持っています。

感想より

- 共通鍵暗号方式と公開鍵暗号方式の仕組みの違いについては理解することができたが、それぞれどのような場面で使わるているのかという具体的なイメージが少し湧きにくかった。

- おそらくどこのクラスでも説明したと思うのですが、どちらも一長一短なので、インターネット以外の方法で共通鍵のやり取りをしない限り、併用することが多いのです。

共通鍵はシンプルで処理も早いが、共通鍵のやり取りを平文通信のインターネット経由ですると読み取られる危険性があります。公開鍵は鍵のやり取りの不安はないのですが、とても複雑で処理に時間がかかります。そのため、不特定の人と暗号化通信するには、最初に公開鍵を使って共通鍵をやり取りし、以降は共通鍵で通信する方法がとられています。

- SHA256はhttpsのカギマークの部分から確認する場合16進法?で表示されているということ。

- そうです。16進法は2進法4ビットを1文字で表すので、SHA256は16進法で64桁でしたね。

- Wordも鍵をかけられることを初めて知った。いつかやってみたいと思った。個人ももちろん、特に企業において情報セキュリティは今の時代会社の信用に関わる大切なものだと思う。情報の機密性や完全性が担保されなくては、社内外の犯罪者に狙われてしまうだろうなと感じた。

- いくつかのクラスでは実際に体験してもらいましたが、Word、Excel、PowerPointなどのソフトはファイルを暗号化することができます。保存時に[ツール]→[全般オプション]でパスワードをかけると、暗号化されます。パスワードを知らないと開けないので、共通鍵暗号ってことになりますよね。

- この章は全て予習したから、自分のわかったこととわからないことが明確になってよかった

- わからないことが明確になることが大切ですよね。そこを学んでいけばいいわけですからね。予習って大切です。

- ハッシュ値が一文字違うだけで全く違う値になるのに驚いた。256ビットなのは、それ以上やそれ以下ではだめなのか気になった。また、繰り返す回数が81回なのは何か意味があることなのかというのも気になった。81回も繰り返すと、時間がかかってしまうがその分安全性が高まるのかなと思った。

- SHA256はどのようなデータを処理しても256ビットのハッシュ値を返す関数です。256ビットと決まっています。256ビットでないハッシュ値を求める関数もありますが、ハッシュ値は固定長、つまり関数によって求まるハッシュ値の桁数は決まっています。繰り返す回数は元のデータの長さによって決まります。短いデータなら1回、長いデータなら何万回も処理することで256ビットのハッシュ値を求めます。回数は安全性とは関係ありません。

- 大事な情報は暗号化されているということですが、昔メッセージアプリ会社が使用者のやり取りの内容を流出してしまったというニュースがあったのですが、この場合流出された内容は暗号化されているのかと疑問を持ちました。

- 流出案件、いろいろありますよね。内部に侵入してしまえば、暗号化されていたデータも平文として読み取れる可能性もあります。ちなみに、皆さんのパスワードは暗号化していません。保存されているのはパスワードのハッシュ値なんです。ハッシュ値からはパスワードは推測できませんが、間違ったパスワードだとハッシュ値が一致しないのです。

- ファイヤウォールが、ルータなどに搭載されていて、自動的にいらない情報を取り除いてる仕組みの中で、通信する速度が遅くならないのかが疑問に感じた。

- 中継しないだけなのであまり速度には影響ないはずです。

- 暗号かぎの渡し方などは頭がいいと思った。しかしこれから暗号を簡単に解いてしまうコンピューターが開発されたらどうするのかと思った。

- 今の暗号が解ける高性能なコンピュータができたら、今の暗号より複雑な暗号を開発して利用すればいいのです。

- 以前、lineを使った際、ともだちから、文章が送られてきたが、このメッセージは暗号化されているため、見ることができません、のような文章が表示された。その時は、よくわからず、再起動したら直ったので、気に留めていなかったが、今考えると、それは、lineも暗号化されているということが分かり。また、第三者は覗けない(この時は、何らかのトラブルで、第三者とみなされた)ということが予想できる。

- 「見ることはできません」は違うんじゃないかな?トラブルではないと思います。今はどうなっているか調べていませんが、少し前はLINEに「この通信は暗号化されています」と表示され、暗号化通信ができるようになったことを誇らしげに通知してきました。「今まで暗号化通信じゃなかったんかい!」と思ったことがあります。また、グループチャットで誰か一人が暗号化を拒否すると、暗号化通信ができないようになっていたと思います。はがきのように経路の人が読める通信方式でLINEします?

- 共通鍵、公開鍵の違いがいまいちわかるようでわからないような感じである。コンピュータ上でやっていることを現実のことで表現するのは結構大変なんだと思った。

- 授業ではわかりやすくするために「例え」を多用してしまうのですが、本質的な理解には本格的に学ぶ必要があるんです。ところが、あまりにも難しい。「例え」だとどうしても正確性に欠けたり、本質の一部が欠けてしまうので、わかったようでわからないこともあるかもしれません。

- 共通鍵と公開鍵の意味がパスワードが開く時と閉じるときで違うのかどうかというのを聞いてやっと意味がわかった。

- 鍵は実際のところパスワードのようなものです。共通鍵は開けるときと掛けるときのパスワードが同じで、共通鍵は開けるときと掛けるときのパスワードが違うと考えるとわかりやすいかもしれません。

- 共通鍵と公開鍵の仕組みは分かりましたが公開鍵の逆ができるということがわからなかったのでとても知りたくなりました。

- 鍵をパスワードのようなものだと考えてください。公開鍵はAとBの2つのパスワードを用意し、Aで掛けたものはBで開き、Bで掛けたものはAで開くようになっています。Aを公開鍵として公開すれば、Bが秘密鍵になります。秘密鍵Bで暗号化したデータは公開鍵Aで開けます。

- 共有鍵は開けるのに必要で、公開鍵は閉めることしか出来ないという認識でいいのでしょうか。

- 授業で説明した開いた南京錠と秘密の鍵の例えだと、そう考えますよね。とりあえず仕組みはそう理解してください。

セキュリティに詳しい人によると、それがダメなそうです。暗号の鍵はパスワードみたいなものです。公開鍵暗号方式は掛けるパスワードと開くパスワードが違う仕組みだと考えてください。この鍵はセットになっていて、公開鍵で掛けたものは秘密鍵で開きます。それだけでなく、秘密鍵で掛けたものは公開鍵で開くんですって。これを使って、公開鍵を作った人であることを証明するんだそうです。

- 公開鍵と秘密鍵がよくわからなかったです。公開されている鍵とは具体的に何なのかわかりませんでした。

- どこのクラスでも同じように説明したのですが、公開鍵は例えると、開いた状態の南京錠です。この錠をかけて鍵の持ち主に送れば、安全にデータを送れますよね。

- 自身でよくRSA暗号を作っていたがこの暗号の種類まで調べていなかったが公開鍵暗号であったことを知った。

- RSA暗号のアルゴリズムが示されていますので、自分で計算してみるといいですよね。こちらのPDFに記入していくと計算できますし、こちらのサイトを使うと自動的に計算してくれます。

- よくスマホのアプリで会員登録をするときにメールアドレス宛にパスワードを送ったのでそれを見てパスワードを24時間以内に書いてくださいみたいなのがあるそれはどういう仕組みなのか気になった

- どういう仕組みって、そういうプログラムを書けば簡単なことです。

- 情報セキュリティを守るための技術の働きが分かりました。アプリを使うときなどに、パスワードやメールで送られてくる番号を入力したりするのを面倒に感じていたけれど、それも情報の機密性を守るための技術だったのだなと気づきました。

- 多要素認証はセキュリティの確保のためには大切ですよね。

- 情報のCIA、機密性完全性可用性を覚えておきたいなと思った。個人認証をするときに指紋などを使うけれど、世界中の人口約80億人いれば自分と同じ指紋を持ってる人がいるのではないかなと思った。これが本当なら別の同じ人の指紋認証をしてみたいと思った。

- 正しい指紋の持ち主をはじく可能性があっても、違う人の指紋を承認してしまうことがほとんどないので、指紋認証は有効とされています。

- 生体認証は、覚える必要がなく、失くす心配もないが、病気やけがなどでその部分が変化した際に使えなかったり、データが漏洩しても暗号を変えるという対応ができなかったりという危険性もあると感じた。

- そうですね。顔認証のスマホを買ったら、マスク時代になって不便だったり、指紋認証のスマホを買ったら、手袋の時に不便だったり、セキュリティと利便性って相反する部分があるんですよね。ただ、生体の特徴をそのまま記録して認証するのではなく、ハッシュ値などとして保存されているので、生体認証のデータは流出しても問題ないと考えられます。

- 普段自分が共通鍵暗号方式と公開鍵暗号方式どちらを使っているのか調べてみたいと思った。

- インターネットの通信はあなたの意志ではなく、サーバ側の意向で暗号化通信をしています。また、共通鍵暗号方式と公開鍵暗号方式のどちらも使っていて、どの場面がどちらかという細かい部分はおそらくわかりません。

- 共通鍵・公開鍵方式の違いについて少し理解することが難しかった。その他の事柄では教科書のわからなかった部分が明かされていき、理解しやすかった。

- あいてる南京錠を配る例えがわかりやすかったです。教科書には、公開鍵を受信者が秘密鍵で開けられるとあったけど、この例えを使って錠と鍵だと考えた方が納得できました。

- 暗号化する手前の手順まで実際にやってみたことで、暗号化を身近に感じられた。暗号化は絶対にわからないようになっているわけではなくて、解くのに時間がかかるようになっていて、何年か経ったら暗号を変えることでより情報が漏れにくくなることがわかった。

- いつもセキュリティーアップデートは何をしているのか知らないまま無視をしたり放っておいたりしていたが実際それは自分たちの端末を守るファイヤーウォールの修復をしていたりと、大切なな役割を担っていることが分かった。自分たちはコンピューターを日々使っているがその一つ一つの行動の意味を理解しながら適当に流してしまっていると思う。そのシステムの意味を理解して活用することが大切だなと思った。

- 公開鍵暗号方式は南京錠であるという例えがわかりやすかった。閉じるのは誰でもできるが、開けるのは決まった人しか無理というのがのよくわかる。暗号化しても、解読されてしまうから、定期的に新しくしていかないとダメだと分かった。今日の授業は複雑で難しかったが、暗号化が簡単だとすぐににバレるから難しいのは当たり前だなと思った。よく復習する。情報のトピック集を初めて開いたが、重要な言葉を取り上げて詳しく説明されていて、理解が深まったので、これからわからない言葉があったりしたら、見るようにしようと思った。

- 最近授業中に先生が言ったことなどをclassiのポートフォリオにメモするようにして、授業の理解度が格段に上がった気がします。なぜこう感じたかというと、このまえまでは、IPアドレスとか文字だけ見たら難しそうな内容の話になると、言葉が右耳から左耳に流れていくような感覚があったのですが、いまはメモで自分の言葉に書き換えて内容を単純化することでこの感覚がなくなったからです。

- 授業でたくさん質問が出てより授業の理解度が増した気がする。予習とかで疑問に感じたことが分かるって楽しい。2学期の総まとめテストがなかなか納得いかなかったのでしっかり復習して身に着けていきたい

- 小さいときにやった棒状のものに細長い紙を巻き付けてそこに文章を書いて紙を取るとなんて書いてあったのか読めなくなって、棒に巻いたらまた読めるようになるみたいな遊びも、暗号化の一種なのかなと思いました。前にテレビで大きな桁数の素数の掛け算で暗号化しているみたいなのを見たことがあって、素数の謎とかが解かれたら暗号技術はどうなるのかなと思いました。

- 同じ鍵を渡して使う方法じゃなくて、鍵に鍵をかけて渡す方法がセキュリティ対策がちゃんとされていてすごい。身近なところで活用されていることを実感した。

- 普段見ているサイトで鍵がついているものと鍵が付いていないもので何の違いがあるのかわからなかったけれど、今日の暗号化を学んで理解ができた。また、顔認証や指紋認証だけでなくドラマなどに出てくる身体全体を読み取ったり目を読み取ってロックを解除するのも生体認証の例なんだなと思った。

- 隣の人が冗長的のことを校長先生に例えていたのがとても面白かったです。校長の話があんなに長いのは、聞いている生徒達の中で数人、途中で意識飛んでも校長が何を言いたいのか全生徒に分かるようにしているのかなと思いました。

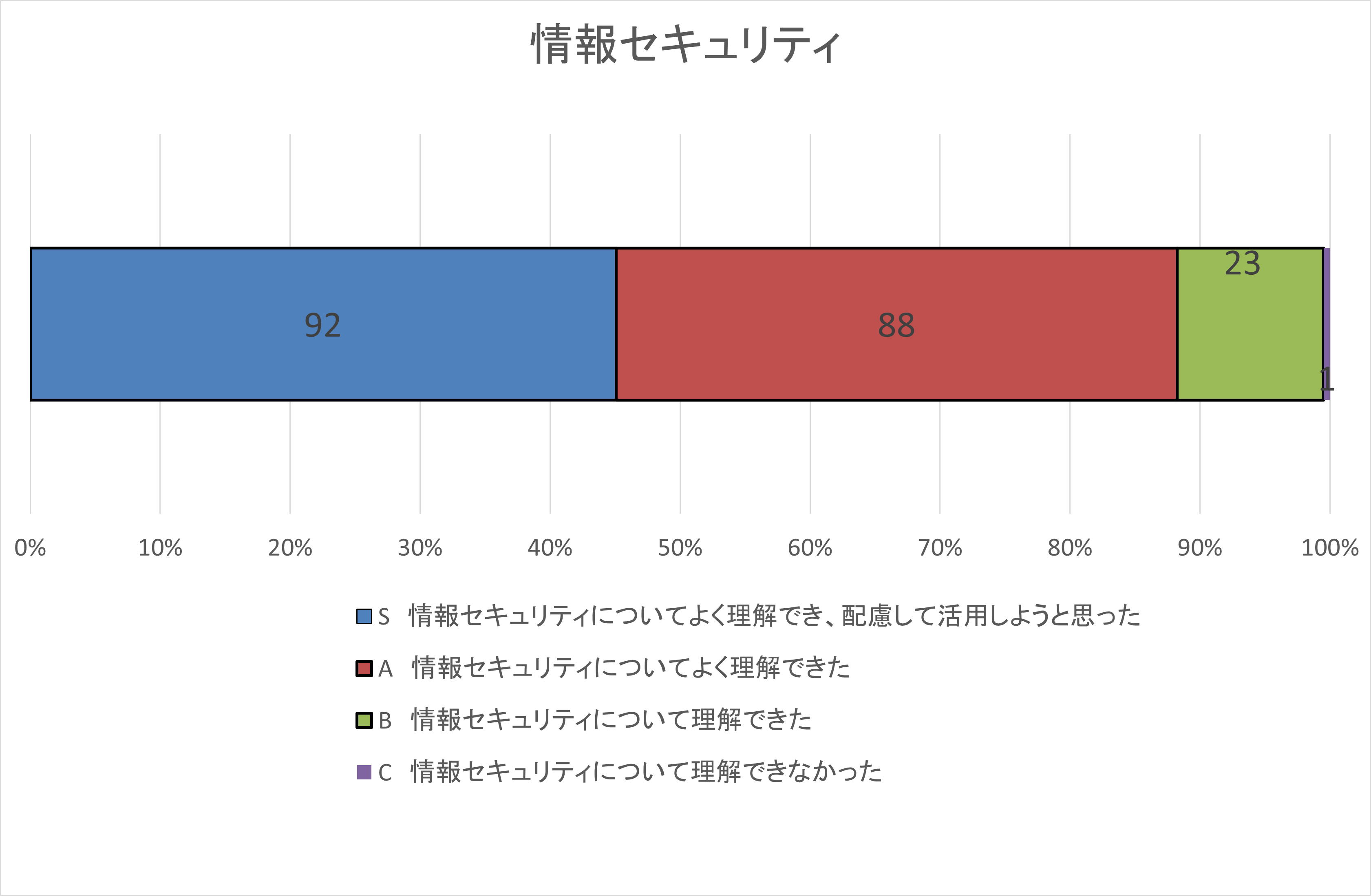

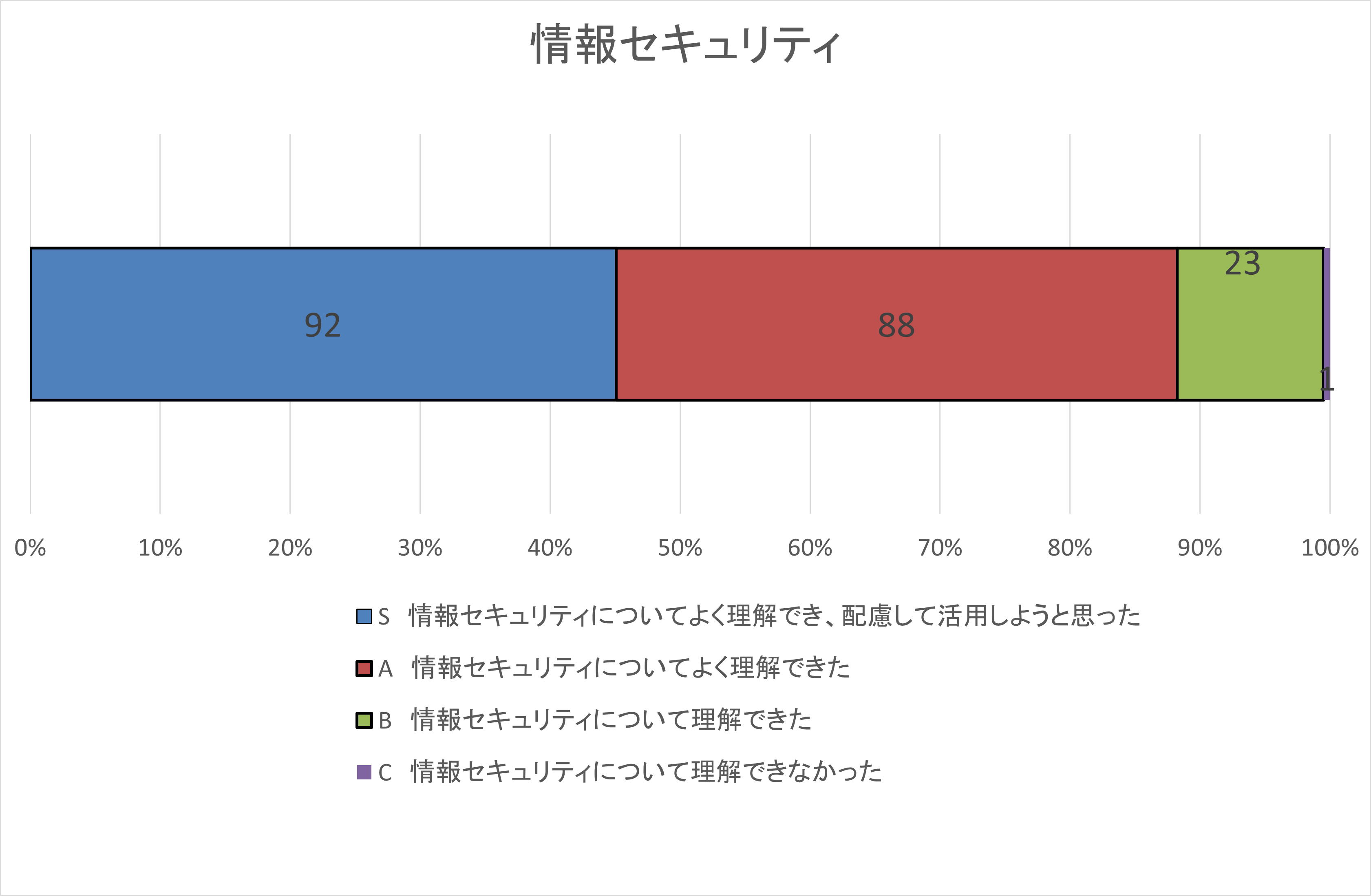

自己評価集計

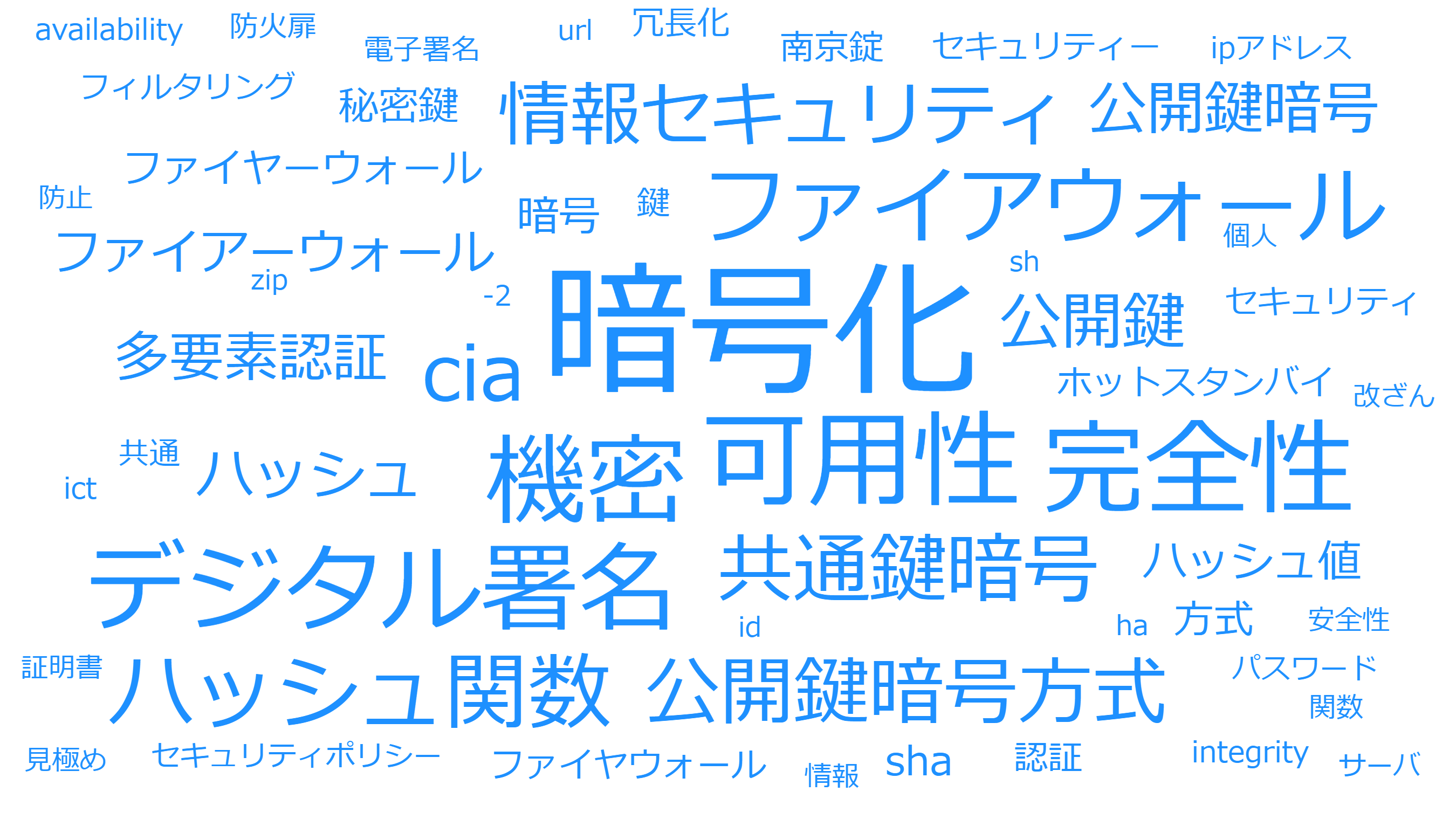

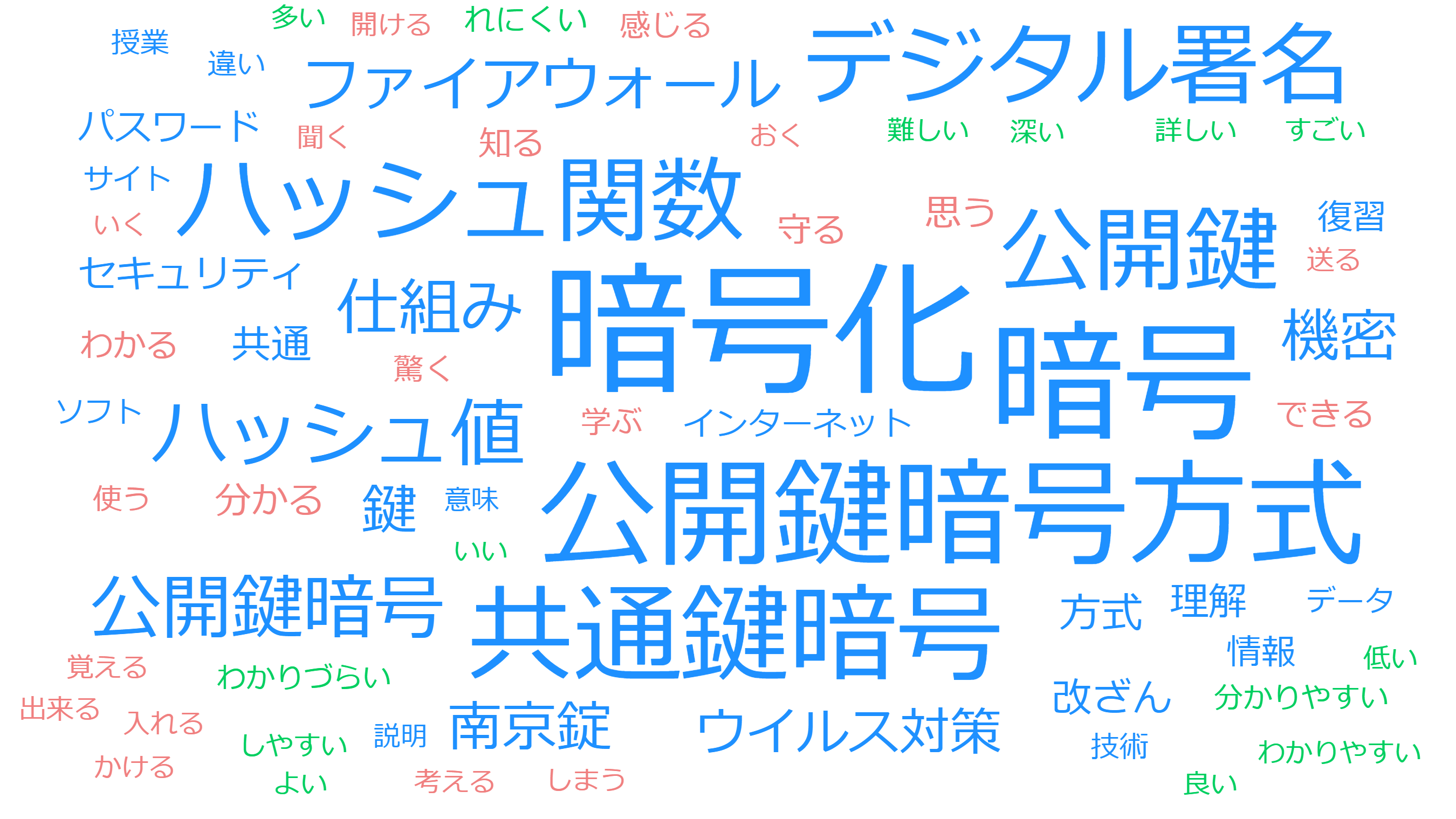

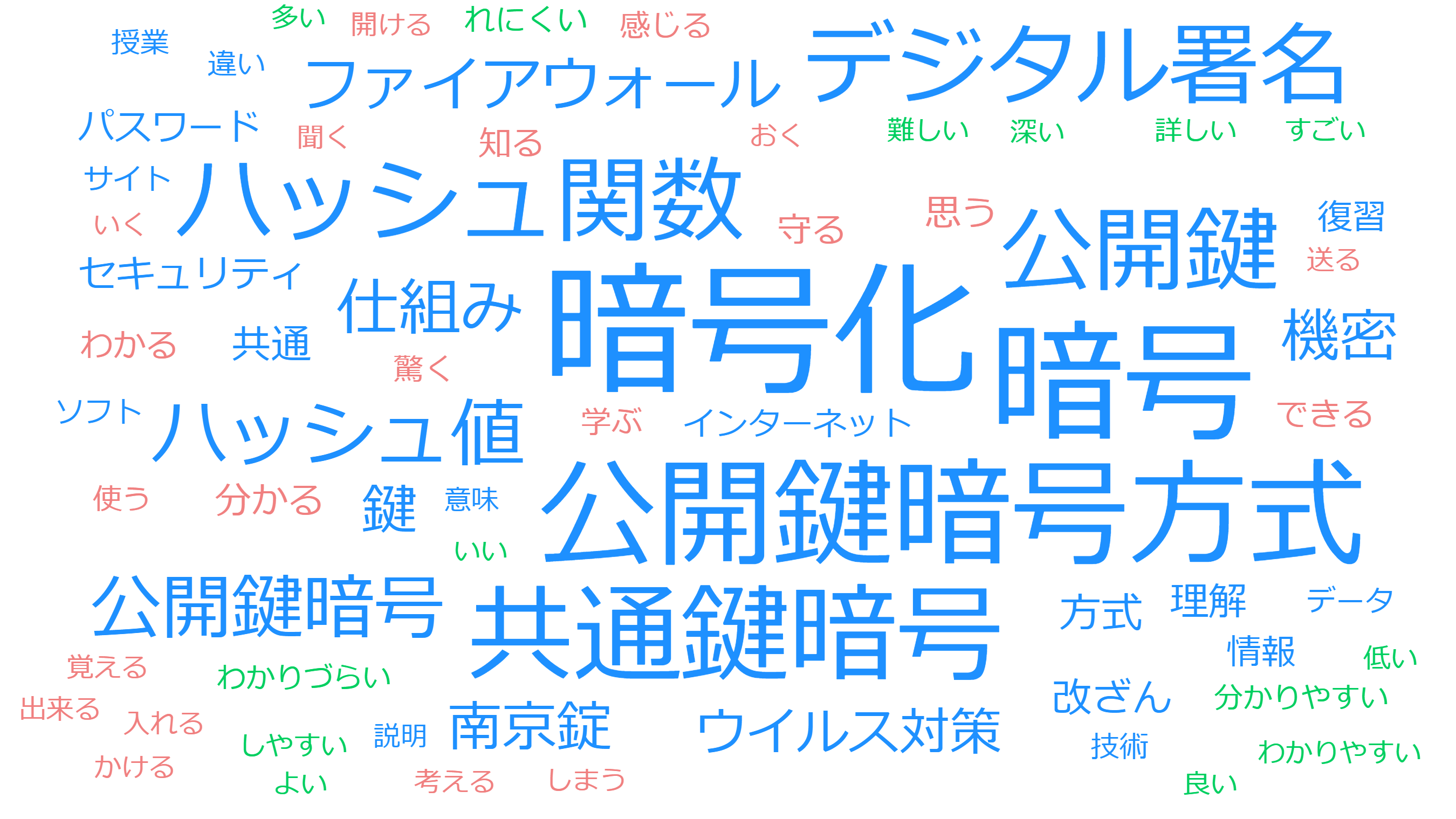

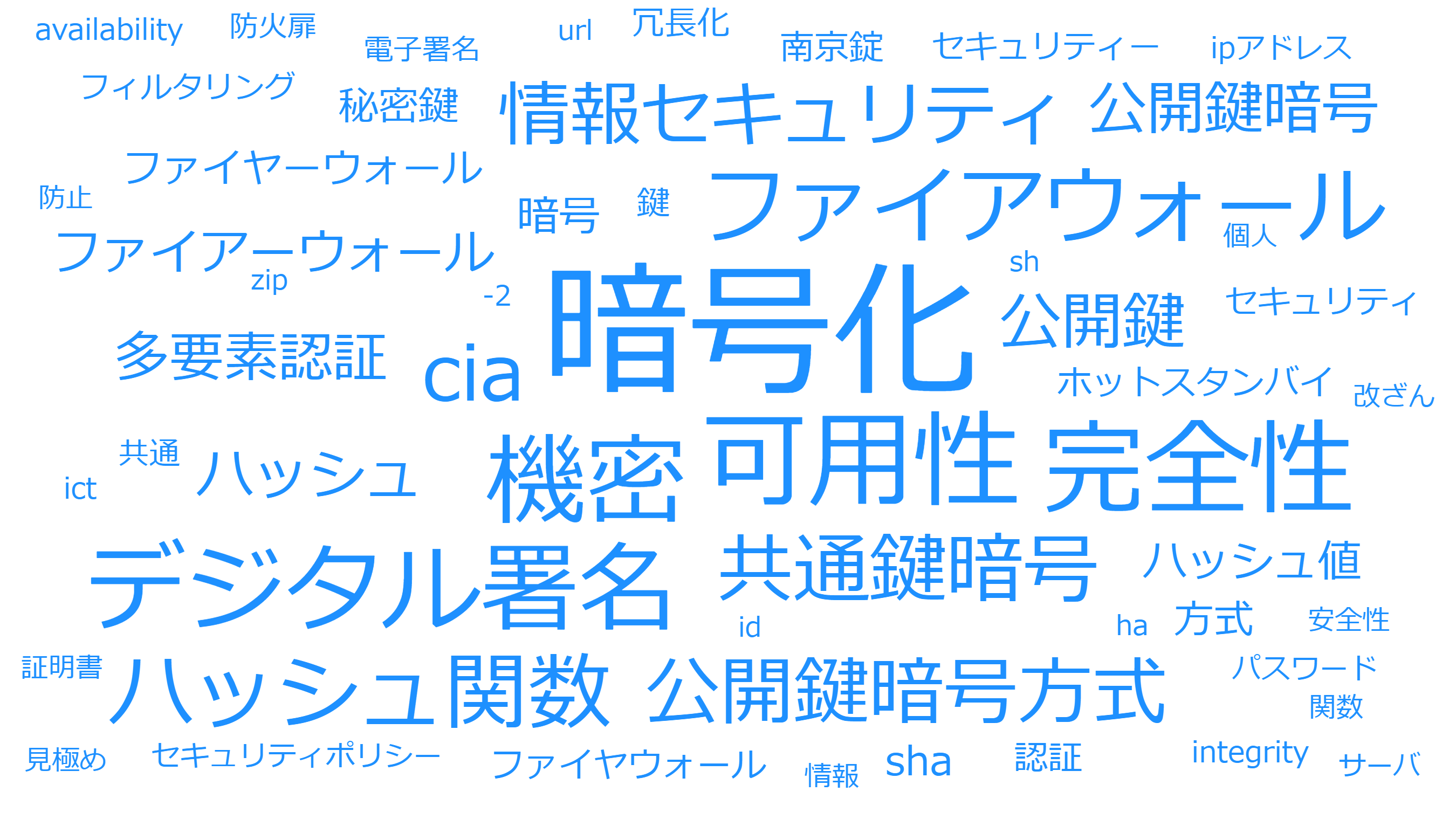

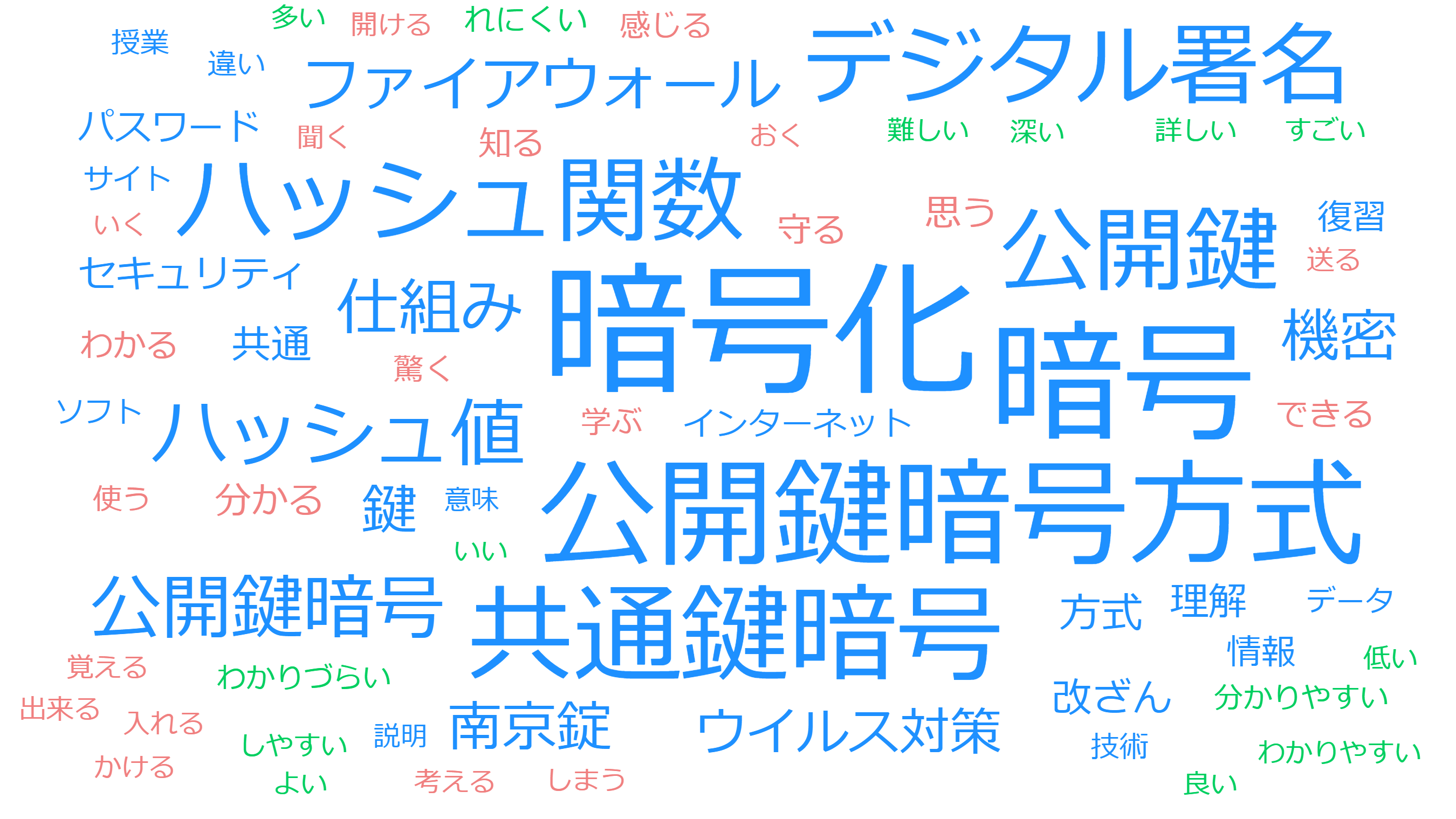

ワードクラウド

- 3つのキーワード

- 感想や気づき

テキストマイニング 無料ツール by ユーザーローカル

前のページに戻る